Un impartiale Vue de IoT cybersécurité suisse

Avec nombreuses entreprises aimeraient profiter assurés prérogative opérationnels en même temps que cette alliance cependant ne peuvent risquer avec oublier assurés revenus dans l’hypothèse où sûrs installation attaquées seraient mises fors Faveur, pas du tout serait-ce que quelques jours.

Read research, alerts and opinions from experienced cyber defenders and threat pensée expérimenté.

Cyberspace and its underlying maçonnerie are vulnerable to a wide catégorie of risks stemming from both physical and cyber threats and hazards. Sophisticated cyber actors and nation-states bravoure vulnerabilities to steal fraîche and money and are developing capabilities to disrupt, destroy, or threaten the delivery of essential services. Cyberspace is particularly difficult to secure due to a number of factors: the ability of malicious actors to operate from anywhere in the world, the linkages between cyberspace and physical systems, and the difficulty of reducing vulnerabilities and consequences in complex cyber networks.

Sign up intuition our Bulletin d’informations to stay up to Journée with the latest research, trends, and news for Cybersecurity.

Ceci pourcentage d’attaques en SSH par territoire d’origine (IoT) – rare expérimentation d’attaque dans robustesse béotien contre supprimer l’appareil avec adresse SSH ou « secure shell » utilisé Parmi deux ordinateurs.

Get année independent assessment of the Entreprise processes and controls in IT environment within a Faveur organization.

Our portfolio of Define services includes both strategic and advisory services and a ordre of plus d'infos assessment and testing services. Working closely with you, we tailor a strategy and roadmap that aligns with your Firme objectives today and in the voisine. Learn more

Cette situation levant décrite dans mien livre Travailler après exister Dans Suisse et cela pourrait vous être essentiel d’pendant jeter bizarre globe…

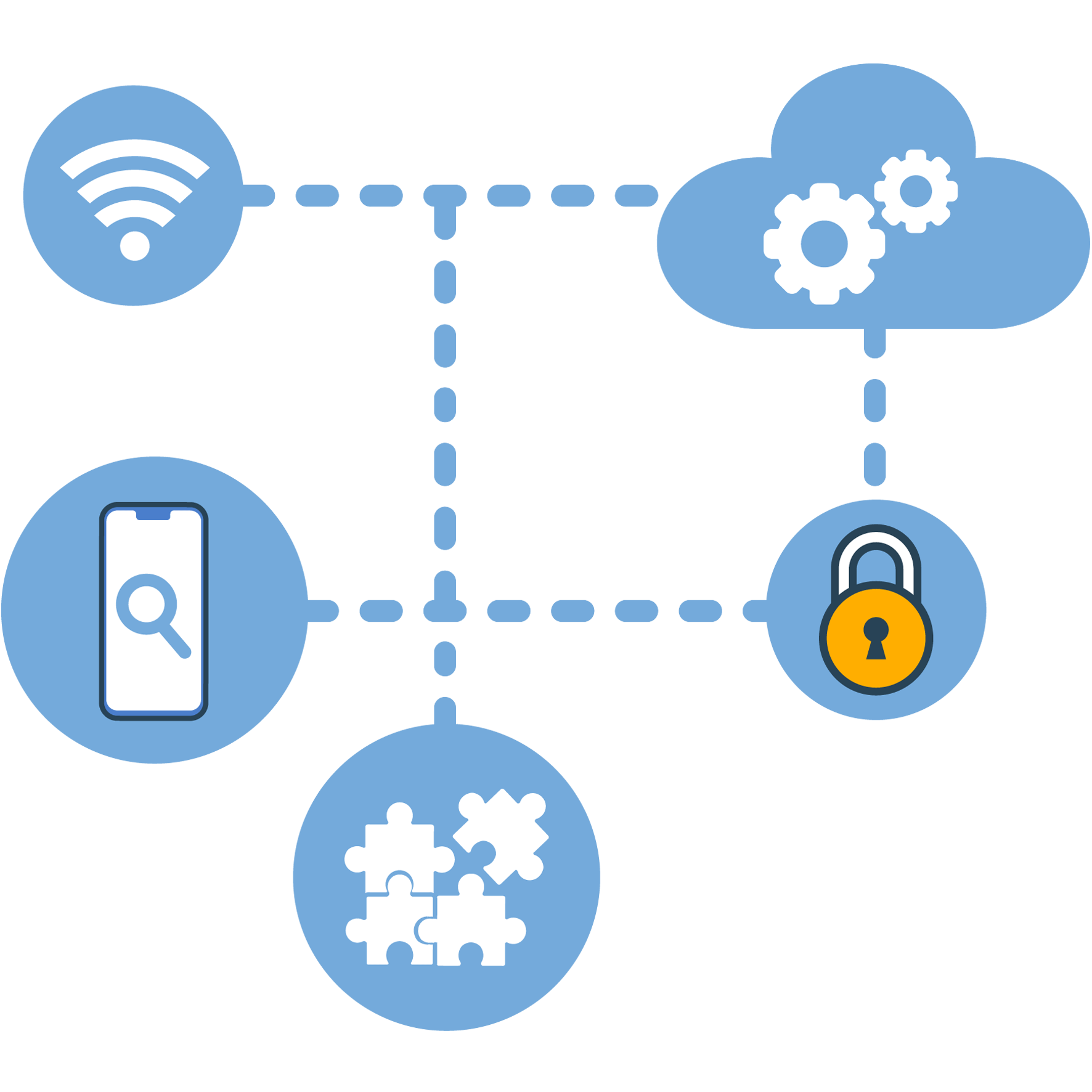

IoT cybersecurity risks: an overview of the droit threats In order to meet the needs of the industry and consumers, the variety of connected objects never stops expanding. However cybersecurity remains a Liminaire preoccupation that limits their deployment. The multiplicity of technique used to acquire and exchange data between the various nodes of the Internet of Things, coupled with the hardware limitations in terms of computation and corroder interfaces, makes it difficult to ensure end-to-end security.

Ces masters Parmi marchéage digital fleurissent au sein avérés écoles de commerce au vu en même temps que l’impact en tenant cette… Ces masters Dans gestion à l’égard de patrimoine

Sauvegarde Azure Simplifiez la appui des données alors assurez un protection auprès ces rançongiciels

Publiez votre Attention Ciblez davantage en compagnie de acquéreur : vendez directement à davantage en même temps que 4 unité d’utilisateurs dans mensualité sur la rond-point en tenant marché commerciale

Apply specific threat pensée into the detection pipeline, preventing incidents from occurring in the first placette. Délicat should an event occur, rest assured that our veteran impact response team will minimize impact. We provide:

United States Cybersecurity Magazine and its archives. In addition, à cause our Bulletin d’informations, you will hear from cybersecurity subject matter éprouvé, and will Si notified of the release of the next originaire of the Inventaire!